Traduit de l’anglais par Malek Khadhraoui

Etape N° 1 : Masquez votre adresse IP

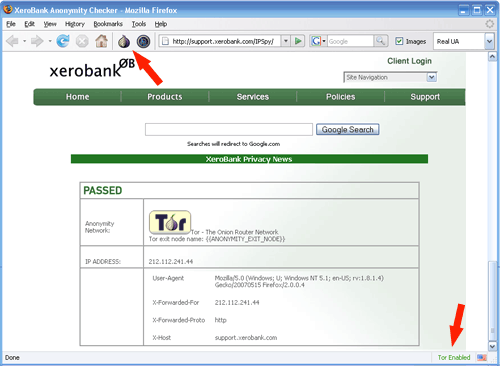

d) Mettez Tor en marche avec Firefox et testez-le

a) Télécharger le navigateur Xerobank (xB Browser) ou encore Tor on a Stick (ToaSt)

b) Vérifiez si le navigateur Xerobank fonctionne

Etape N° 2 : Créez une nouvelle adresse mail plus sécurisée.

a) Choisissez un fournisseur de messagerie gratuite

b) Mettez Tor en marche sur votre navigateur ou démarrez Xerobank

c) Assurez-vous que vous pouvez vous connecter à votre messagerie

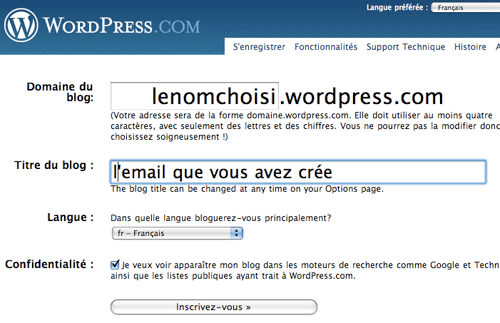

Etape N° 3 : Enregistrez votre nouveau blog anonyme

a) Mettez Tor en marche sur votre navigateur ou démarrez Xerobank

b) WordPress envoie un lien d’activation sur votre nouveau compte de messagerie

Etapes N° 4 : Publiez sur votre blog

a) Ecrivez votre billet hors ligne

b) Mettez Tor en marche, ou utilisez Xerobank et identifiez vous sur wordpress.com

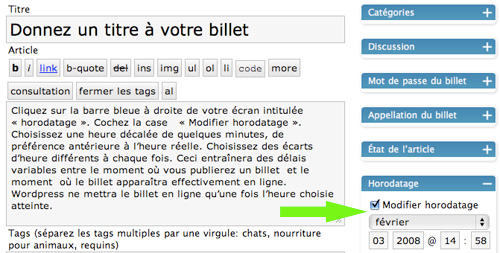

c) Avant d’appuyer sur « Publier »

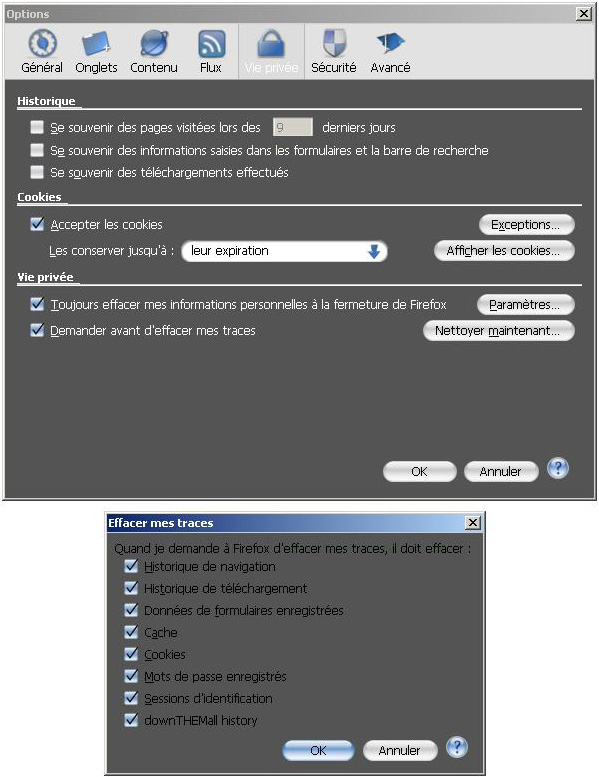

Etape N° 5 : Effacez vos traces

a) Effacez totalement toutes les traces

b) Effacer l’historique de votre navigateur

Une dernière réflexion sur l’anonymat

Une des plus grandes joies du travail pour Global Voices a été d’avoir la chance de collaborer avec des personnes qui s'expriment en dépit de forces puissantes qui essaient de les faire taire. J'ai travaillé avec un certain nombre d'auteurs qui voulaient écrire en ligne sur des sujets politiques ou personnels, mais qui hésitaient à le faire avant d’être sûr qu’on ne pourrait pas faire le lien entre leurs écrits en ligne et leur identité.

Ces auteurs sont aussi bien des activistes des droits de l'Homme, dans des douzaines de pays, que des employés qui désirent faire connaître des dysfonctionnements condamnables aux seins de sociétés privées ou gouvernementales dans certains pays répressifs. J'ai écrit un guide technique pour bloguer anonymement (A technical guide to anonymous blogging) il y a quelques mois et je l’ai publié sur Global Voices, décrivant différentes méthodes pour bloguer anonymement. Depuis, j'ai animé des ateliers dans différents coins du monde et j’ai pu former les blogueurs à quelques outils spécifiques, tel que : TOR, WordPress et divers messageries électroniques gratuites qui, en les combinant, peuvent fournir un niveau élevé d'anonymat.

Le guide ci-dessous n’offre pas plusieurs options mais il expose seulement, en détails, une solution particulière. Vous pouvez très bien ignorer les sections « Pourquoi » si vous voulez une lecture plus rapide et si vous êtes le type de personne qui n'a pas besoin de savoir le « pourquoi du comment ». J'espère dans l’avenir le rendre plus concis, en permettant à la section « Pourquoi » de ne s’afficher qu’à la demande, rendant ainsi le document entier beaucoup plus court.

Si je n’ai pas été clair quelque part dans le document ou si j’ai commis des erreurs, faites-le moi savoir dans les commentaires. C'est une ébauche que j'espère affiner avant de la publier sur « Global Voices ». Si vous le trouvez utile et voulez le communiquer à d’autres, vous êtes libres de le faire – comme tout le site : il est publié sous licence CC (Creative Commons 2.5 Attribution License). Vous êtes donc même libres de l'imprimer sur des tasses à café et de les vendre, si vous pensez qu’il y a un marché et de l’argent à faire.

Si vous suivez minutieusement ces instructions, vous réduirez d’une manière significative les risques que votre identité soit reliée à vos écrits en ligne par des moyens techniques – c’est à dire par une agence gouvernementale ou une loi permettant d’obtenir les archives de vos connexions auprès de votre fournisseur d’accès Internet. Malheureusement, je ne peux pas garantir qu'elles fonctionnent en toutes circonstances. Je ne serai imputable d’aucune responsabilité criminelle ou civile liée à l’utilisation ou à la mauvaise utilisation de ces instructions si vous vous retrouvez face à des ennuis judiciaires au civil ou au pénal. Ces instructions ne vous empêcheront pas d'être pistés par d'autres moyens techniques, comme

l’enregistrement des frappes (l'installation d'un programme sur votre ordinateur pour enregistrer vos frappes) ou la surveillance traditionnelle (observation de l'écran de votre ordinateur à l'aide d'une camera ou d'un télescope). La vérité est que la plupart des personnes sont identifiées par des moyens non techniques : ils écrivent quelque chose qui laisse des indices en lien avec leur identité ou ils partagent leur identité avec quelqu'un qui n’est pas digne de confiance. Je ne peux pas vous éviter ces risques, à part vous conseiller d'être prudent et futé. Pour un meilleur guide du côté « prudent et futé » des choses, je recommande les guides de l’Electronic Frontier Foundation (EFF) : « Comment bloguer sans risques ».

Etape N° 1 : Masquez votre adresse IP

Sur Internet, chaque ordinateur possède ou partage une adresse IP. Ces adresses ne sont pas des adresses physiques, mais elles peuvent mener un bon administrateur de réseau jusqu’à celles-ci. Notamment, si vous travaillez pour un fournisseur d’accès à Internet, vous pouvez, à un instant donné, faire le lien entre une adresse IP et le numéro du téléphone par lequel la requête a été faite. Avant de faire quoi que ce soit d’anonyme sur Internet, vous avez besoin de masquer votre adresse IP. Que faire si vous voulez bloguer de votre ordinateur à domicile ou à votre travail ?

Téléchargez ce programme sur le site de Mozilla et installez-le sur l’ordinateur depuis lequel vous bloguez.

Pourquoi ?

Le navigateur Internet Explorer comporte plusieurs failles de sécurité qui peuvent compromettre votre sécurité en ligne. Internet Explorer met beaucoup plus de temps à corriger ces failles que les autres navigateurs. (Vous ne me croyez pas ? demandez à Bruce Schneier). C’est le navigateur le plus vulnérable aux logiciels espions (spyware) que vous pouvez télécharger par inadvertance en navigant sur un site Internet. De même, plusieurs outils de préservation de l’anonymat ont été spécifiquement conçus pour une utilisation sur Firefox, y compris Torbutton, qui sera utilisé dans les prochaines étapes.

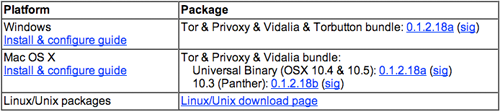

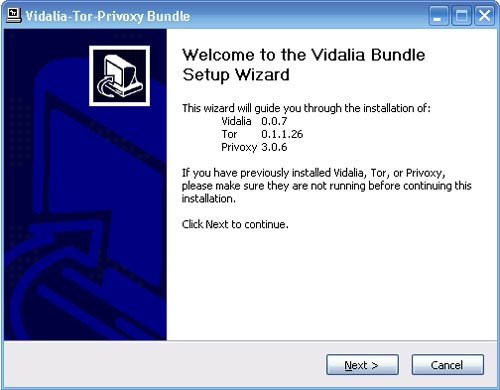

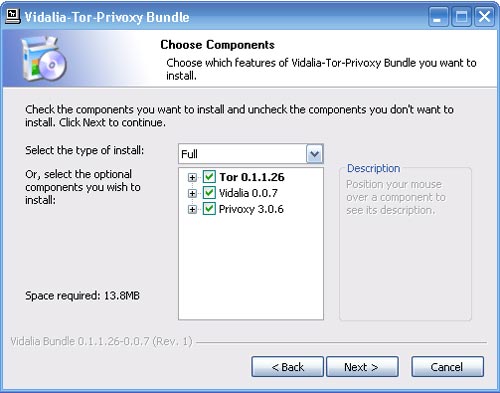

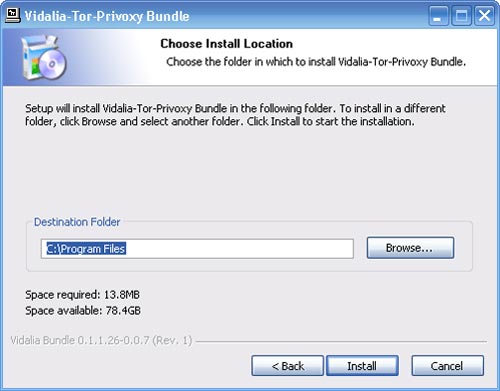

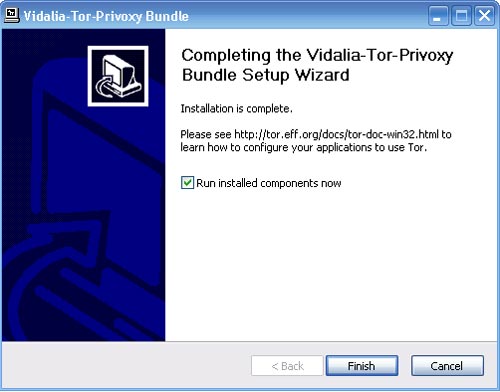

Téléchargez le programme à partir du site Internet de Tor. Si l’accès au site principal est bloqué depuis votre pays, il existe quelques « sites miroirs » (un site miroir est une copie intégrale d'un site principal), où vous pouvez également télécharger le programme. Choisissez la dernière version stable, compatible avec votre système d’exploitation, et téléchargez-la sur votre bureau. Suivez les instructions d’installation de la version que vous téléchargez en cliquant sur le lien à droite de la version choisie. Vous allez installer deux packs de logiciels et vous aurez besoin d’apporter quelques changements à votre nouvelle installation de Firefox.

Pourquoi ?

Tor est un réseau très sophistiqué de serveurs proxy. Les serveurs proxy (serveurs par procuration) font la requête d’une page Web à votre place. Ce qui signifie que le serveur Web ne voit pas l’adresse IP de l’ordinateur qui en fait la requête. Quand vous accédez à Tor, vous utilisez trois serveurs proxy différents pour accéder à chaque page. Les pages sont cryptées durant le transit entre les serveurs, et même si un ou deux serveurs de la chaîne sont compromis, il sera très difficile de connaître la page Web que vous demandez ou vers laquelle vous publiez.

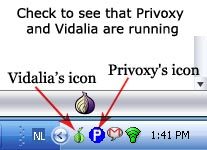

Tor installe un autre logiciel, Privoxy, qui augmente le niveau de sécurité de votre navigateur en bloquant les cookies et autres logiciels espions. Habituellement, il bloque également plusieurs publicités intempestives qui s’affichent sur les pages web.

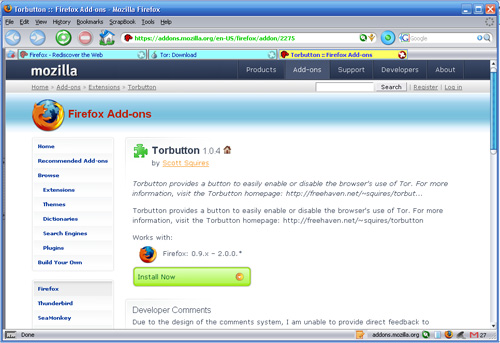

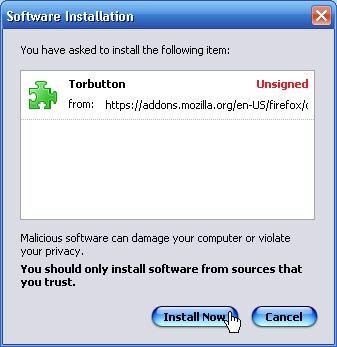

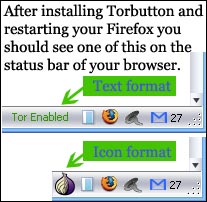

Lisez les instructions et installez-le sur la page d’installation. Il vous faudra utiliser Firefox pour une installation facile. Sur Firefox, il vous sera tout simplement demandé la permission de le faire à votre place à partir de la page mentionnée plus haut.

Pourquoi ?

Mettre en marche Tor manuellement veut dire se rappeler de changer les préférences de votre navigateur pour pouvoir utiliser un serveur proxy. C’est une procédure en plusieurs étapes qu’on peut parfois oublier de faire. Torbutton exécute toute la procédure en un clic et vous informe si vous êtes en train d’utiliser Tor ou non, ce qui peut ce révéler très utile.

Vous constaterez peut-être que Tor ralentit votre vitesse de connexion. Ceci résulte du fait que les requêtes effectuées par Tor sont acheminées par trois serveurs avant d’atteindre le serveur Web désigné. Certaines personnes, y compris moi-même, utilisent Tor uniquement dans les cas où il est important de masquer son identité, et l’éteignent le reste du temps. Torbutton rend cela très facile.

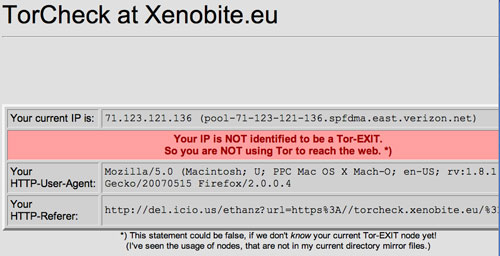

d) Mettez Tor en marche avec Firefox et testez-le.

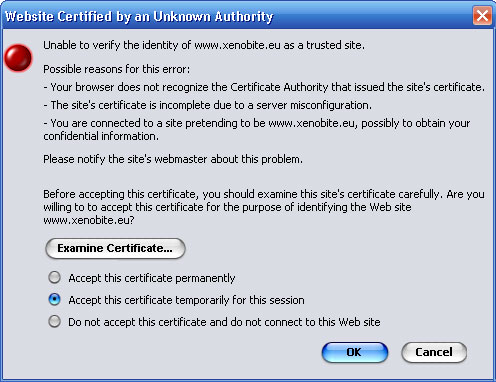

Avec Tor en marche, visitez le lien suivant : (https://torcheck.xenobite.eu/). En cliquant sur le lien, vous verrez une boite de dialogue qui affiche le message suivant : « Unable to verify the identity of xenobite.eu as a trusted site » (Impossible de vérifier l’identité de www. comme étant un site de confiance). Cliquez sur OK pour accepter le certificat temporaire, uniquement valable pour la session en cours.

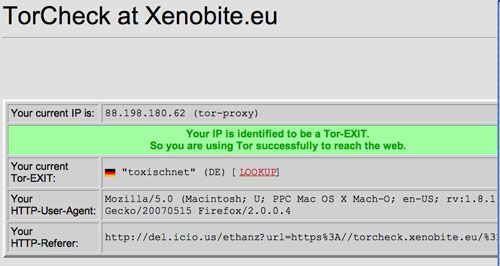

Si vous recevez le message suivant : « Your IP is identified to be a Tor-EXIT. So you are using Tor successfully to reach the web » (Votre IP a été identifié comme étant Tor-Exit. Vous utilisez Tor avec succès pour vous connecter au web ), alors, vous avez tout installé correctement et vous êtes prêts pour la prochaine étape.

Dans le cas contraire, vous recevrez le message suivant : « Your IP is NOT identified to be a Tor-EXIT. So you are not using Tor to reach the web » (Votre IP n’est pas identifiée comme étant Tor-Exit. Vous n’êtes pas en train d’utiliser Tor pour vous connecter au web).

Pourquoi ?

Il est toujours utile de voir comment fonctionne un logiciel que vous utilisez. Spécialement quand il exécute une tache aussi importante que celle que Tor exécute. La page à laquelle vous accédez vérifie de quelle adresse IP provient votre requête. Si elle provient d’un nœud (serveur) connu de Tor, cela signifie que Tor fonctionne correctement et que votre adresse IP est masquée. Si ce n’est pas le cas, cela signifie que quelque chose ne fonctionne pas correctement. Vous devez alors trouver de quoi il s’agit.

Instruction alternatives : si vous utilisez principalement des ordinateurs publics ou partagés (comme les ordinateurs des cybercafés) ou que vous ne pouvez pas installer de logiciel sur l’ordinateur utilisé.

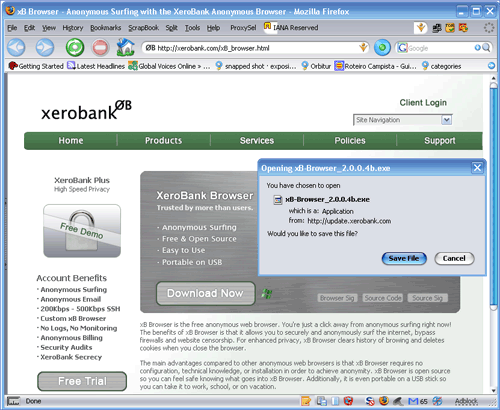

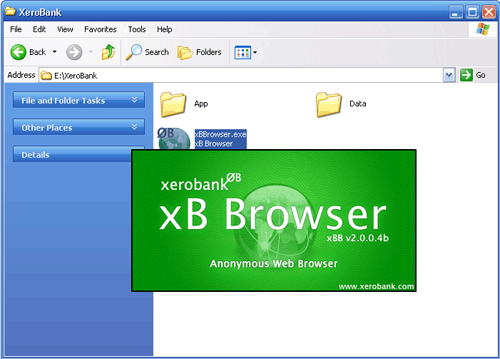

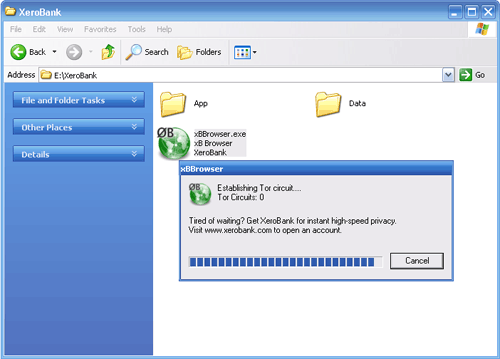

a) Télécharger le navigateur Xerobank (xB Browser) ou encore Tor on a Stick (ToaSt).

Téléchargez le pack logiciel du site de xB Browser sur un ordinateur où vous pouvez enregistrer des fichiers. Branchez votre clé USB et copiez dessus le fichier xb-Browser.exe. En utilisant cette clé USB et n’importe quel ordinateur fonctionnant sous Windows avec un port USB, vous pouvez avoir accès à un navigateur Tor protégé. Quittez les navigateurs ouverts sur l’ordinateur partagé. Insérez la clé, et trouvez son contenu sur le bureau. Ensuite, double cliquez sur Browser_latest.exe. Ceci lancera un nouveau navigateur qui accèdera à l’Internet par l’intermédiaire de Tor.

b) Vérifiez si le navigateur Xerobank fonctionne.

En visitant le site test de Tor avec le navigateur intégrant Tor, assurez-vous d’y trouver le message : « Your IP is identified to be a Tor-EXIT ».

Pourquoi ?

XeroBank est une version extrêmement personnalisée du navigateur Firefox, avec Tor et Privoxy pré-installés. Il est conçu pour fonctionner depuis une clé USB et vous permettre ainsi d’utiliser Tor à partir d’ordinateurs partagés qui ne vous permettent pas d’installer des logiciels. C’est pour cette raison que je vous recommande XeroBank, que j’utilise quand je voyage. Il n’est pas formellement agréé par les concepteurs de Tor – ils n’apprécient pas le fait que les premières versions du programme n’aient pas été livrées avec le code source. Ce qui signifie qu’ils ne pouvaient pas savoir comment marche XeroBank ni comment il utilise le code source de Tor. Mais désormais, une version plus récente du programme propose le code-source – il sera donc intéressant de voir si les programmeurs de Tor donnent leur bénédiction à cette nouvelles version. Roger Dingledine, chez Tor, a également indiqué que lui et ses collègues préparent une version open source de ce navigateur portable, avec Tor pré installé, mais les échéances de ce projet ne sont pas encore connues.

Etape N° 2 : Créez une nouvelle adresse mail plus sécurisée.

La plupart des services Internet, y compris les hébergeurs de blogs, demandent une adresse mail pour pouvoir communiquer avec leurs utilisateurs. Dans notre cas, cette adresse mail ne doit être liée à aucune information personnelle identifiable, y compris l’adresse IP que vous avez utilisée pour vous enregistrer à ce service. Cela signifie que nous avons besoin d’un nouveau compte de messagerie pour utiliser Tor en s’assurant qu’aucune des informations utilisées – nom, adresse, etc. – puisse être reliée à nous. Vous ne devez pas utiliser une adresse de messagerie déjà existante car il est plus que probable que vous ayez souscrit à ce service de messagerie avec une adresse IP non masquée. La plupart des fournisseurs de services mail stockent l’adresse IP avec laquelle vous avez souscrit à leur service.

a) Choisissez un fournisseur de messagerie gratuite.

Nous vous recommandons Hushmail, Vaultletsoft et Gmail, mais à partir du moment où vous utilisez Tor, vous pouvez aussi utiliser Yahoo ou Hotmail. Vous pouvez également créer facilement créer un compte de messagerie gratuit et rapide avec Fastmail.fm.

Pourquoi ?

Les services de messageries gratuites sont le meilleur moyen de créer une adresse mail « disponible », que vous pouvez utiliser pour vous enregistrer aux différents services sur Internet et ne pas utiliser le reste du temps. Mais beaucoup d’internautes utilisent les messageries gratuites comme leurs adresses principales. Si c’est le cas pour vous, il est alors important de comprendre les avantages et les faiblesses des différents services de messageries. Hotmail et Yahoo possèdent tous les deux des « caractéristiques de sécurité » qui compromettent sérieusement votre anonymat. En effet, les deux services incluent dans les mails l’adresse IP de l’ordinateur émetteur. Ceci n’est pas grave si vous accédez à ces services à travers Tor puisque, dans ce cas, l’adresse IP qui apparaîtra sera celle de Tor et non celle de votre ordinateur. Par ailleurs,Yahoo et Hotmail n’offrent pas de connexion sécurisée HTTPS à leurs services mail. Encore une fois, cela n’a pas d’importance si vous utilisez Tor à chaque fois que vous utilisez ces messageries. Mais beaucoup d’utilisateurs voudraient consulter leurs mails dans des circonstances qui ne leur permettent pas d’utiliser Tor. Pour votre adresse mail principale, il est plus que judicieux de choisir un fournisseur qui propose une interface mail avec une connexion sécurisée https.

Husmail fournit un service de messagerie avec un niveau de sécurité très élevé. Il supporte l’encryptage PGP – qui se révèle très utile si vous correspondez avec des personnes qui utilisent également PGP. Ils utilisent une connexion https et n’incluent pas l’adresse IP de l’émetteur dans les mails envoyés. Mais c’est un service à but lucratif, qui n’offre qu’un service limité aux comptes gratuits. Si vous souscrivez à un compte gratuit, vous devez vous y connecter toute les deux semaines pour vous assurer qu’il n’a pas été effacé. A cause de sa politique commerciale très agressive, qui vise à transformer tout utilisateur de compte gratuit en utilisateur payant, et l’utilisation de beaucoup d’applications JAVA, certains ne jugeront pas Hushmail le meilleur choix pour eux.

Gmail ne se définit pas comme un service de messagerie sécurisé, mais il possède néanmoins des options de sécurité intéressantes. Si vous utilisez ce lien spécial, l’intégralité de votre session sur Gmail sera cryptée via https (je recommande de mettre ce lien dans vos favoris et de l’utiliser pour toutes vos sessions sur Gmail). Gmail n’inclut pas l’IP dans l’en-tête du mail et vous pouvez rajouter PGP à Gmail en utilisant le Freenigma service, une extension de FireFox qui rajoute un cryptage solide à Gmail (cela vaut aussi pour d’autres services de messagerie).

Avertissement concernant tous les services de messageries : vous faites confiance à la compagnie qui gère tous vos mails. Si l’entreprise est piratée ou si elle subit des pressions de la part de gouvernements pour révéler certaines informations, elle a accès aux contenus de tous vos mails reçus ou envoyés. Le seul moyen d’éviter cela est de rédiger vos mails sur un éditeur de texte, de les crypter avec PGP et de les envoyer à quelqu’un qui utilise également PGP. Ces règles de sécurité dépassent peu- être nos besoins et nos attentes, mais n’oubliez jamais que vous faites confiance à une entreprise qui peut, ou non, faire de votre intérêt sa priorité. Nous citerons particulièrement Yahoo, qui a la fâcheuse habitude de communiquer des informations au gouvernement chinois, ce qui a amené des cyberdissidents chinois à poursuivre l’entreprise en justice pour utilisation illégale de données. C’est une information à garder en mémoire avant de choisir à qui faire confiance.

b) Mettez Tor en marche sur votre navigateur ou démarrez Xerobank. Visitez le site du service de messagerie choisi et enregistrez-vous pour ouvrir un nouveau compte.

N’utilisez aucune information personnelle identifiable. Baptisez-vous d’un nom commun de personne habitant dans un pays où les utilisateurs d’Internet sont nombreux, comme les Etats-Unis ou la Grande-Bretagne. Choisissez un mot de passe solide pour votre nouveau compte (au minimum huit caractères dont au moins un caractère spécial) et utilisez un nom d’utilisateur similaire au nom que vous allez donner à votre blog.

c) Assurez-vous que vous pouvez vous connecter à votre messagerie.

Envoyer des mails avec Tor en marche. Tor change probablement de circuit toutes les dix minutes, ce qui peut interrompre l’opération. Il faut donc considérer que le temps imparti pour écrire un nouveau message est limité à dix minutes.

Etape N° 3 : Enregistrez votre nouveau blog anonyme.

a) Mettez Tor en marche sur votre navigateur ou démarrez Xerobank.

Visitez wordpress.com et enregistrez-vous pour un nouveau compte en cliquant sur le lien « Commencez un blog ». Utilisez l’adresse mail que vous venez de créer et choisissez un nom d’utilisateur qui sera intégré à l’adresse du blog : lenomchoisi.wordpress.com.

b) WordPress envoie un lien d’activation sur votre nouveau compte de messagerie.

Toujours avec Tor en marche, ouvrez le mail et cliquez sur le lien. Ceci permet à WordPress de s’assurer que vous utilisez une adresse mail valide et qu’ils peuvent vous joindre pour vous informer des mises à jours de leurs services. Après cette vérification, WordPress met le blog en ligne et vous envoie votre mot de passe. Il vous faudra alors re-consulter votre boite mail pour récupérer ce mot de passe.

c) Tout en utilisant Tor, connectez-vous à votre nouveau blog en utilisant votre nom d’utilisateur et votre mot de passe.

Cliquez sur « Tableau de Bord », ensuite sur « Metter à jour le profil ou Modifier votre mot de passe ». Changez le mot de passe pour un mot de passe plus solide dont vous pouvez vous souvenir. Vous êtes libre d’ajouter des informations à votre profil mais assurez-vous tout de même de ne pas communiquer des informations qui permettraient de remonter jusqu’à vous .

Etapes N° 4 : Publiez sur votre blog.

a) Ecrivez votre billet hors ligne.

C’est un bon moyen de ne pas perdre votre travail si votre navigateur se déconnecte ou si votre connexion Internet vous lâche, mais c’est aussi la possibilité d’écrire votre billet dans un endroit plus discret qu’un cybercafé. Un simple éditeur de texte, tel que Wordpad pour Windows, est en général le plus approprié. Sauvegardez votre billet sous forme de fichier texte (après avoir mis en ligne votre billet, n’oubliez pas d’effacer ces fichiers de votre ordinateur en utilisant des outils tel que Eraser ou Cclearner qui est disponible en plusieurs langues et efface historique, cookies, fichiers temp et cache internet de votre machine).

b) Mettez Tor en marche, ou utilisez Xerobank et identifiez vous sur wordpress.com.

Cliquez sur « Écrire » pour écrire un nouveau billet. Copiez/collez le texte de votre fichier texte dans la fenêtre de publication. Donnez un titre à votre billet et mettez le dans une des catégories que vous avez choisies.

c) Avant d’appuyer sur « Publier ».

N’oubliez pas une étape très importante. Cliquez sur la barre bleue à droite de votre écran intitulée « horodatage ». Cochez la case « Modifier horodatage ». Choisissez une heure décalée de quelques minutes, de préférence antérieure à l’heure réelle. Choisissez des écarts d’heure différents à chaque fois. Ceci entraînera des délais variables entre le moment où vous publierez un billet et le moment où le billet apparaîtra effectivement en ligne. WordPress ne mettra le billet en ligne qu’une fois l’heure choisie atteinte.

Pourquoi ?

En modifiant l˙« horodatage », vous vous protégez d’ une technique que certains peuvent utiliser pour essayer de déterminer votre identité. Imaginez que vous teniez un blog intitulé : « A bas la compagnie éthiopienne de télécommunication !». Un service de la Ethiopia Telecommunication Company peut commencer à s’intéresser de près à ce blog, pour savoir qui, de leurs utilisateurs, le publie. Il va commencer par relever les heures de publication des billets sur le blog en question et les comparer à leurs logs de connexions. Il va découvrir que quelques secondes avant la publication de chaque billet, sur une période d’un mois, un de leurs clients était connecté à un des serveurs Tor. Il peut conclure que cet utilisateur est en train d’utiliser Tor pour publier sur son blog et il peut communiquer cette information à la police. En changeant le « horodatage » du billet, vous rendez cette attaque plus difficile pour les fournisseurs d’accès à l’Internet. Avec cette opération, il leur faudra maintenant avoir accès au log de connexions du serveur de WordPress, ce qui est beaucoup plus difficile que de vérifier leurs propres logs. Cette précaution, très facile à exécuter, accroît votre sécurité.

Etape N° 5 : Effacez vos traces

a) Effacez totalement toutes les traces.

Effacez totalement toutes les traces de vos billets sur votre ordinateur portable ou sur votre ordinateur de bureau personnel. Si vous avez utilisé une clé USB pour transporter votre billet au cybercafé, il faut également penser à l’effacer de la clé. Il n’est pas suffisant de jeter le document à la corbeille et d’appuyer sur « vider la corbeille », il vous faut utiliser un outil d’effacement sécurisé tel que Eraser ou Cclearner qui réécrivent sur les anciennes données, les rendant impossibles à récupérer. Sur Macintosh, cette fonctionnalité est intégrée à la machine : mettez le fichier à effacer dans la corbeille et choisissez « Vider la Corbeille en mode sécurisé » dans le menu « finder ».

b) Effacer l’historique de votre navigateur.

Ainsi que les cookies et les mots de passe stockés dans Firefox. Dans le menu « Outils», sélectionnez « Effacez mes traces ». Cochez « oui » pour toutes les cases de la boite de dialogue. Vous pouvez aussi configurer Firefox pour qu’il fasse cette opération automatiquement . Cliquez sur « outils » -> « options » -> « vie privé » et cochez la case « toujours effacer mes information personnelles à la fermeture de Firefox ». Dans le cas où il vous est impossible d’installer des programmes sur l’ordinateur, utilisez l’outil IE Privacy Cleaner à partir de votre clé USB pour effacer les informations de votre navigateur.

Pourquoi ?

Il est très facile pour quelqu’un de savoir quel site Internet vous avez visité sur votre ordinateur, il suffit d’afficher l’historique de votre navigateur. Des fouineurs plus sophistiqués peuvent retrouver votre historique de navigation en vérifiant vos fichiers cache, qui contiennent des versions de sauvegarde des pages Web visitées. Le but est donc d’effacer toutes ces données d’un ordinateur public pour que l’utilisateur suivant ne les trouve pas. Sur notre ordinateur personnel, cela sert à ne pas laisser de lien entre nous et les billets que nous avons écrits, au cas où notre ordinateur serait perdu, volé ou confisqué.

-

- Il n’est pas suffisant de vous protéger uniquement quand vous écrivez sur votre propre blog. Si vous publiez des commentaires sur d’autres blogs en utilisant votre « nom de blog », vous devez utiliser Tor pour publier ces commentaires. La plupart des hébergeurs de blogs enregistrent les IP d’où proviennent les commentaires. Si vous n’utilisez pas TOR, vous permette z à tous ceux qui gèrent le site de faire le lien entre l’IP enregistrée et votre ordinateur. TOR est semblable à un préservatif : ne pratiquez pas le blogging non protégé.

- Ce n’est pas parce que vous êtes un blogueur anonyme que vous ne devez pas rendre votre blog attrayant. Dans la rubrique « Présentation » sur WordPress, vous trouverez plusieurs options de personnalisation . Vous pouvez choisir entre différents thèmes mais aussi télécharger des photos pour personnaliser certains d’entre eux. Cependant, soyez très vigilant si vous utilisez vos propre photos. Vous révélez beaucoup d’informations vous concernant en mettant en ligne une photo (si une photo a été prise en Zambie par exemple, il est évident que vous êtes ou que vous avez été en Zambie).

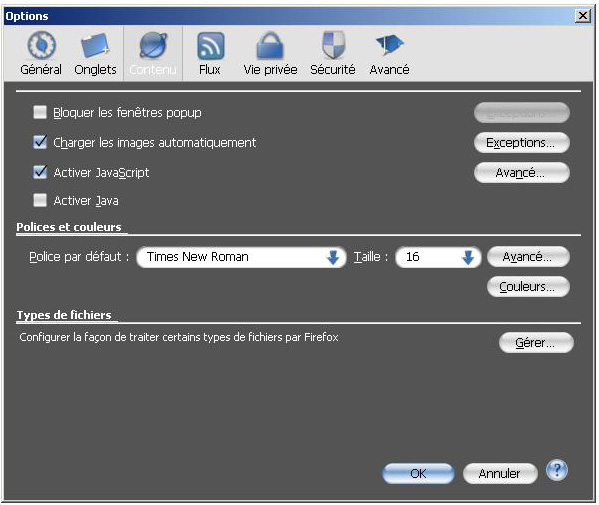

- Si vous êtes vraiment inquiet pour votre sécurité, vous désirerez peut être aller plus loin dans la configuration de votre navigateur Firefox, en désactivant Java. En effet, dans la dernière version de Java, il existe une faille de sécurité qui permet à un auteur de script malveillant de trouver l'adresse IP de votre ordinateur MÊME SI VOUS UTILISEZ TOR. Nous ne nous en sommes pas vraiment inquiétés, car nous ne pensons pas que WordPress.com ou Google utilisent ces scripts malveillants…mais c’est à prendre en considération si vous utilisez TOR pour d’autre raisons. Pour désactiver Java, allez sur Firefox → Outils → Options → Contenu et décocher la case « activer Java ».

- Si vous êtes la seule personne dans votre pays à utiliser Tor, votre activité en ligne deviendra assez évidente – le même utilisateur est le seul qui accède aux adresses d'IP associées aux serveurs de Tor… Si vous désirez utiliser Tor et que vous craignez qu'un fournisseur d’Internet enquête sur l'utilisation de Tor, vous pourriez encourager d'autres amis à utiliser Tor – pour “couvrir le trafic” selon l’expression utilisée par les cryptographes. Vous pouvez aussi utiliser Tor pour lire surfer sur Internet, et pas seulement pour publier sur votre blog. Dans les deux cas, cela signifie que Tor est utilisé pour d’autres raisons que la publication sur votre blog anonyme. En d’autres termes, même si votre connexion au serveurs de Tor est visible sur les logs de connexions de votre fournisseur d’Internet, cela ne signifie pas forcément qu’il se doutera qu’il se trame quelque chose de suspect.

Une dernière réflexion sur l’anonymat :

si vous n'avez vraiment pas besoin d'être anonyme, n’utilisez pas ces techniques. Avec votre nom associé à vos billets, les lecteurs prendront probablement vos écrits plus au sérieux. Mais certaines personnes doivent préserver leur anonymat. C'est pour elles que ce guide existe. S’il vous plaît, n'utilisez pas ces techniques à moins d’en avoir vraiment besoin.